HIDRA FORCE RAT

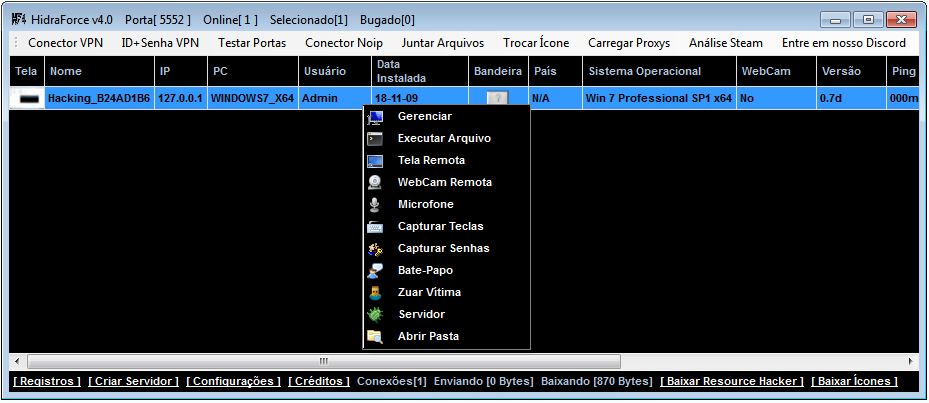

O Hidra Force RAT é uma ferramenta de acesso remoto (Remote Access Trojan, ou RAT) amplamente utilizada no cenário de cibercrime, principalmente para espionagem, controle remoto e roubo de informações sensíveis em dispositivos infectados. RATs como o Hidra Force são conhecidos por suas capacidades de controle total sobre o sistema da vítima, oferecendo aos atacantes uma vasta gama de funcionalidades para espionagem, manipulação de dados e persistência em redes comprometidas.

O que é o Hidra Force RAT?

O Hidra Force RAT é um trojan de acesso remoto projetado para fornecer controle total e não autorizado sobre o sistema infectado. Ele permite que o invasor execute comandos remotamente, monitore atividades do usuário, roube dados pessoais, exfiltre arquivos e até mesmo controle dispositivos periféricos como webcams e microfones. Ferramentas desse tipo são frequentemente usadas para espionagem corporativa, cibercrime financeiro e até mesmo campanhas de ataques em larga escala.

Funcionalidades do Hidra Force RAT

O Hidra Force RAT é conhecido por sua ampla gama de funcionalidades, que o tornam uma escolha poderosa para invasores. Algumas das características mais comuns incluem:

1. Controle Remoto Completo: O atacante pode assumir o controle do sistema da vítima como se estivesse fisicamente presente, podendo abrir, fechar, modificar e excluir arquivos, além de instalar outros malwares.

2. Keylogger Integrado: Como muitos RATs, o Hidra Force possui um keylogger embutido, permitindo capturar todas as teclas digitadas pela vítima. Isso inclui senhas, mensagens e outras informações sensíveis.

3. Captura de Tela e Webcam: O RAT pode capturar telas em tempo real ou tirar screenshots periódicos do desktop da vítima. Ele também pode ativar e controlar a webcam e o microfone do sistema comprometido, permitindo vigilância visual e auditiva.

4. Exfiltração de Dados: Uma função crítica do Hidra Force RAT é sua capacidade de roubar dados do sistema da vítima. Ele pode coletar arquivos, documentos, fotos e outros tipos de dados armazenados localmente ou em redes compartilhadas.

5. Manipulação de Arquivos: Além de exfiltrar, o Hidra Force permite que o atacante modifique arquivos no sistema infectado. Isso inclui deletar, renomear ou alterar arquivos, o que pode ser usado para causar danos diretos ou implantar persistência para ataques futuros.

6. Persistência e Ocultação: O RAT implementa técnicas avançadas de persistência, como modificar chaves do registro ou esconder seus processos, para garantir que continue a funcionar mesmo após a reinicialização do sistema. Ele também utiliza métodos de evasão de detecção, tornando-o difícil de ser detectado por antivírus e ferramentas de segurança.

7. Execução de Comandos Remotos: O invasor pode enviar comandos para serem executados no sistema da vítima, desde a abertura de programas até a execução de scripts maliciosos.

8. Administração de Dispositivos Conectados: Além do controle do sistema central, o Hidra Force permite a manipulação de dispositivos conectados, como drives USB e impressoras.

Vantagens para Atacantes

Os RATs como o Hidra Force são poderosos para ataques longos e sofisticados, como operações de espionagem ou roubo de informações estratégicas. Suas principais vantagens incluem:

- Espionagem Silenciosa: O invasor pode monitorar a vítima sem que ela perceba, o que é ideal para cibercriminosos que desejam roubar credenciais bancárias ou senhas de redes corporativas.

- Manipulação de Rede: O Hidra Force pode ser usado para realizar ataques em rede, comprometendo dispositivos conectados ou explorando outras vulnerabilidades no ambiente da vítima.

- Facilidade de Uso: Mesmo invasores com conhecimento técnico limitado podem utilizar o Hidra Force RAT devido à sua interface amigável e suporte comunitário em fóruns clandestinos.

Como o Hidra Force RAT é Distribuído?

O Hidra Force RAT, como muitos RATs, é frequentemente distribuído através de técnicas de phishing, downloads maliciosos, ou como parte de campanhas de drive-by em sites comprometidos. Ele pode ser disfarçado como software legítimo ou incluído em e-mails de spear-phishing que induzem as vítimas a baixarem e executarem o malware.

Além disso, a distribuição pode ocorrer por meio de vulnerabilidades exploradas em sistemas desatualizados, como servidores web, firewalls ou softwares com falhas de segurança conhecidas.

Mercados Negros e Preço

Ferramentas como o Hidra Force RAT são frequentemente encontradas à venda em fóruns clandestinos e na dark web. Esses RATs podem ser comercializados como serviços prontos para uso, com opções de personalização e suporte técnico. O preço varia, mas RATs como o Hidra Force são oferecidos a preços acessíveis, tornando-os uma ameaça comum e relativamente fácil de se obter para cibercriminosos em ascensão.

Prevenção e Mitigação

Proteger-se contra o Hidra Force RAT envolve uma combinação de boas práticas de segurança e ferramentas defensivas. Algumas medidas incluem:

1. Manter Software Atualizado: Muitos RATs exploram vulnerabilidades em sistemas desatualizados. Garantir que todos os softwares, especialmente sistemas operacionais e aplicativos críticos, estejam atualizados com os últimos patches de segurança é fundamental.

2. Uso de Antivírus e Antimalware: Embora RATs avancem em evasão, ferramentas de segurança comportamental e detecção baseada em heurísticas podem identificar atividades suspeitas associadas a RATs.

3. Segmentação de Redes: A segmentação de redes e a utilização de controles de acesso ajudam a limitar o alcance de um RAT caso uma máquina seja comprometida.

4. Educação de Usuários: Como a maioria dos RATs é distribuída por phishing, treinar os usuários para reconhecer e evitar e-mails ou links suspeitos pode reduzir significativamente a chance de infecção.

Conclusão

O Hidra Force RAT é uma ferramenta poderosa nas mãos de cibercriminosos, proporcionando acesso completo ao sistema de uma vítima e permitindo uma ampla gama de atividades maliciosas, desde espionagem até roubo de dados e sabotagem. Sua versatilidade, aliada à facilidade de uso e à evasão de sistemas de segurança, o torna uma das ameaças mais sérias no campo da segurança cibernética. Como sempre, a conscientização e a implementação de boas práticas de segurança são essenciais para mitigar esses tipos de ataques.