REBECCA EYE

16/12/2025

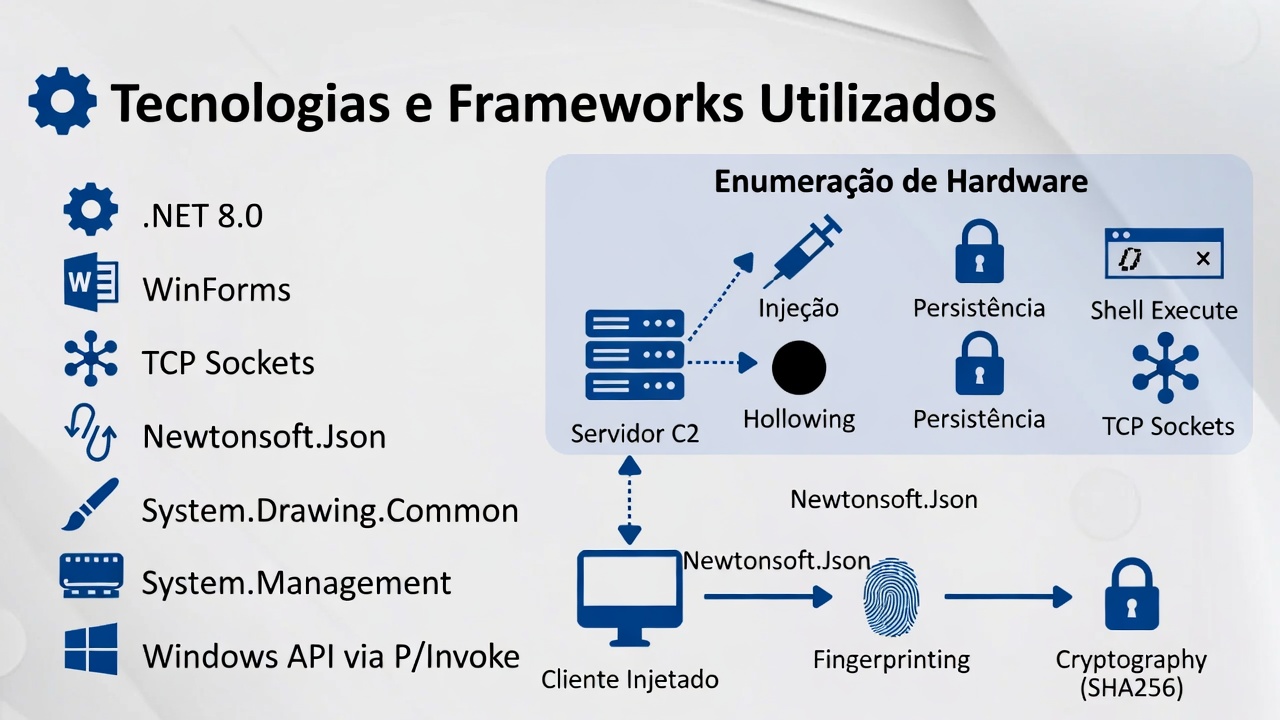

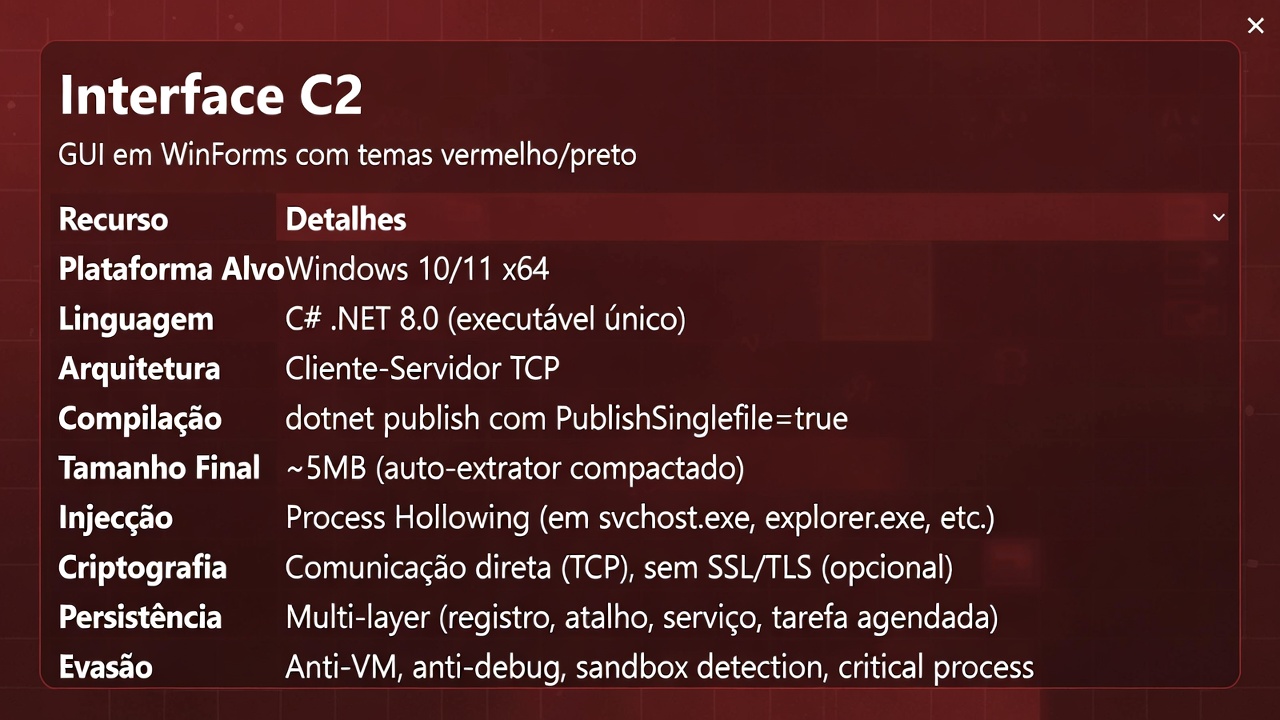

A REBECCA RAT é um trojan de acesso remoto (RAT) de última geração, desenvolvido em C# .NET 8.0 para plataforma Windows x64. Projetada para operações avançadas de pentest e red team, combina alta velocidade, baixa latência e forte resistência a detecção por parte de firewalls corporativos, EDRs e antivírus comerciais.

🧰 Funcionalidades Avançadas

1. Controle Remoto Completo

- Visualização em tempo real de tela (streaming de vídeo em alta taxa de quadros)

- Controle de mouse e teclado

- Teclado virtual com captura de teclas (keylogger)

- Gravação automática de tela (auto-capture)

2. Terminal Interativo

- PowerShell reverso (sem eco de comandos, sem BOM)

- CMD Shell reverso com saída em tempo real

- Histórico de comandos e multi-threading

3. Gerenciamento de Arquivos

- Explorador de arquivos em tempo real

- Upload/download de arquivos

- Criação, exclusão e edição de arquivos/diretórios

- Abertura de arquivos via ShellExecuteEx (abre em modo gráfico no cliente)

4. Captura de Dados

- Screenshots instantâneas

- Captura automática de tela (com armazenamento em pasta configurável)

- Suporte a múltiplos monitores

- Compressão de imagem (JPEG com qualidade ajustável)

5. Execução de Código

- Injeção de DLL em processo

- Execução de comandos arbitrários

- Inicialização de processos em segundo plano

🔐 Técnicas de Persistência e Evasão

1. Process Hollowing (Injecção de Processo)

- Técnica: T1055.012 — Process Hollowing

- Descrição: O payload é injetado em um processo legítimo do Windows (como svchost.exe), substituindo o código original sem alterar o PID. Isso oculta o processo malicioso sob um nome confiável.

- MITRE ATT&CK: T1055.012 - Process Hollowing

2. Execução em Processo Crítico

- Técnica: T1562.001 — Impair Defenses: Disable or Modify Tools

- Descrição: Marca o processo como crítico, fazendo com que o Windows force o desligamento caso o processo seja encerrado. Isso evita que o usuário mate o processo facilmente.

- MITRE ATT&CK: T1562.001

3. Persistência em Múltiplas Camadas

- Técnica: T1547.001 — Boot or Logon Autostart Execution

- Descrição:

- Registro: HKCU\Software\Microsoft\Windows\CurrentVersion\Run

- Atalho: Pasta de inicialização do usuário

- Serviço: Criação de serviço do Windows com reinício automático

- Tarefa Agendada: Ativação em boot/logon com privilégios elevados

- MITRE ATT&CK: T1547.001

4. Elevação de Privilégios

- Técnica: T1068 — Exploitation for Privilege Escalation

- Descrição: Tenta obter privilégios de administrador via RunAs ou criação de tarefa agendada com HighestAvailable.

- MITRE ATT&CK: T1068

5. Anti-Análise

- Técnica: T1497 — Virtualization/Sandbox Evasion

- Descrição: Detecta ambiente virtualizado (VMware, VirtualBox, Sandboxie), número de CPUs, tempo de uptime, e se está sendo depurado. Encerra-se automaticamente se detectar ambiente de análise.

- MITRE ATT&CK: T1497