VisualScope Recon

Triagem Visual Massiva no Recon

Do GAU ao Screenshot: Como filtrar alvos interessantes em segundos

No mundo do Pentest e Bug Bounty, o sucesso muitas vezes não está em quem tem a ferramenta mais complexa, mas em quem consegue filtrar o sinal do ruído mais rápido. Se você usa ferramentas como httpx ou GAU, sabe que o output pode ser uma lista interminável de URLs.

É aqui que entra a Triagem Visual.

O Workflow de Reconhecimento Moderno

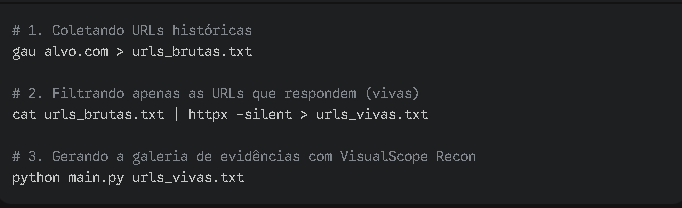

Um fluxo eficiente de descoberta de ativos geralmente segue este caminho:

Enumeração de Subdomínios: Usando subfinder ou assetfinder.

Discovery de Endpoints (GAU): O GAU varre arquivos históricos (Wayback Machine, AlienVault) e traz milhares de URLs que já existiram no alvo.

Probing de Protocolo (httpx): O httpx verifica quais dessas URLs ainda estão "vivas" (Status 200, 302, 403).

Análise Visual (VisualScope Recon): É aqui que o nosso script entra.

Por que usar o VisualScope Recon após o GAU e httpx?

Ferramentas como o httpx nos dizem que uma página existe, mas não nos dizem o que ela é.

Uma página com Status 200 pode ser apenas um "index.html" padrão do Apache.

Uma página com Status 403 pode esconder um painel administrativo que carrega elementos visuais reveladores.

Ao rodar o VisualScope Recon com a lista gerada pelas ferramentas anteriores, você transforma texto em evidência visual.

Mão na Massa: O Combo Explosivo

Imagine que você está analisando o escopo alvo.com. O comando seria:

O que procurar nos prints?

Ao abrir a pasta prints/ gerada pelo script, seus olhos devem buscar:

Painéis de Login: Ambientes de staging (dev.alvo.com), Grafana, Jenkins ou Kibana.

Erros de Debug: Telas de erro do Django, PHP ou ASP.NET que mostram variáveis de ambiente e caminhos de arquivos.

Diretórios Expostos: Listagem de arquivos (Index of /) que podem conter backups ou arquivos .env.

Sistemas Legados: Interfaces antigas que provavelmente não recebem patches de segurança há anos.

Conclusão

A automação não serve apenas para substituir o humano, mas para permitir que o humano foque no que realmente importa: a exploração. Ao usar o VisualScope Recon para processar o output do GAU e httpx, você deixa de ser um leitor de logs para se tornar um analista de alvos estratégicos.